Microsoft ปิดฉากแพลตฟอร์มอาชญากรรมไซเบอร์ RedVDS

Microsoft เปิดเผยว่าเมื่อวันที่ 14 มกราคม 2026 บริษัทได้เข้ายับยั้งการทำงานของ RedVDS แพลตฟอร์มให้บริการ Virtual Desktop ขนาดใหญ่สำหรับอาชญากรไซเบอร์ ซึ่งถูกเชื่อมโยงกับความเสียหายอย่างน้อย 40 ล้านดอลลาร์สหรัฐ ในสหรัฐเพียงประเทศเดียว นับตั้งแต่เดือนมีนาคม 2025

การปฏิบัติการครั้งนี้ไม่ใช่แค่การ “ปิดเว็บ” แต่เป็นการรื้อโครงสร้างทั้งเครือข่ายที่รองรับอาชญากรรมไซเบอร์แบบครบวงจร

ปฏิบัติการร่วมข้ามประเทศ

Microsoft ได้ยื่นฟ้องคดีแพ่งทั้งในสหรัฐอเมริกาและสหราชอาณาจักร พร้อมเดินหน้ายึดโครงสร้างพื้นฐานที่ใช้ก่อเหตุ และปิดทั้งตลาดซื้อขายและหน้า portal ลูกค้าของ RedVDS ลงทั้งหมด

การเคลื่อนไหวนี้เป็นส่วนหนึ่งของปฏิบัติการระหว่างประเทศที่ร่วมมือกับ Europol และหน่วยงานทางการเยอรมนี สะท้อนให้เห็นว่า RedVDS ไม่ใช่แค่บริการโฮสติ้งธรรมดา แต่เป็น หัวใจสำคัญของ ecosystem อาชญากรรมไซเบอร์ยุคใหม่

ในคดีนี้ยังมีโจทก์ร่วมกับ Microsoft อีกสองราย คือ:

H2-Pharma บริษัทเวชภัณฑ์ในรัฐแอละแบมา ที่สูญเงินกว่า 7.3 ล้านดอลลาร์ จากการหลอกลวงผ่าน Business Email Compromise (BEC)

สมาคมอาคารชุด Gatehouse Dock ในรัฐฟลอริดา ที่ถูกดูดเงินกองทุนของลูกบ้านไปเกือบ 500,000 ดอลลาร์

RedVDS: Cybercrime-as-a-Service ตั้งแต่ปี 2019

RedVDS ทำงานในโมเดล cybercrime-as-a-service ตั้งแต่ปี 2019 ภายใต้โดเมนหลักอย่าง

redvds[.]com

redvds[.]pro

vdspanel[.]space

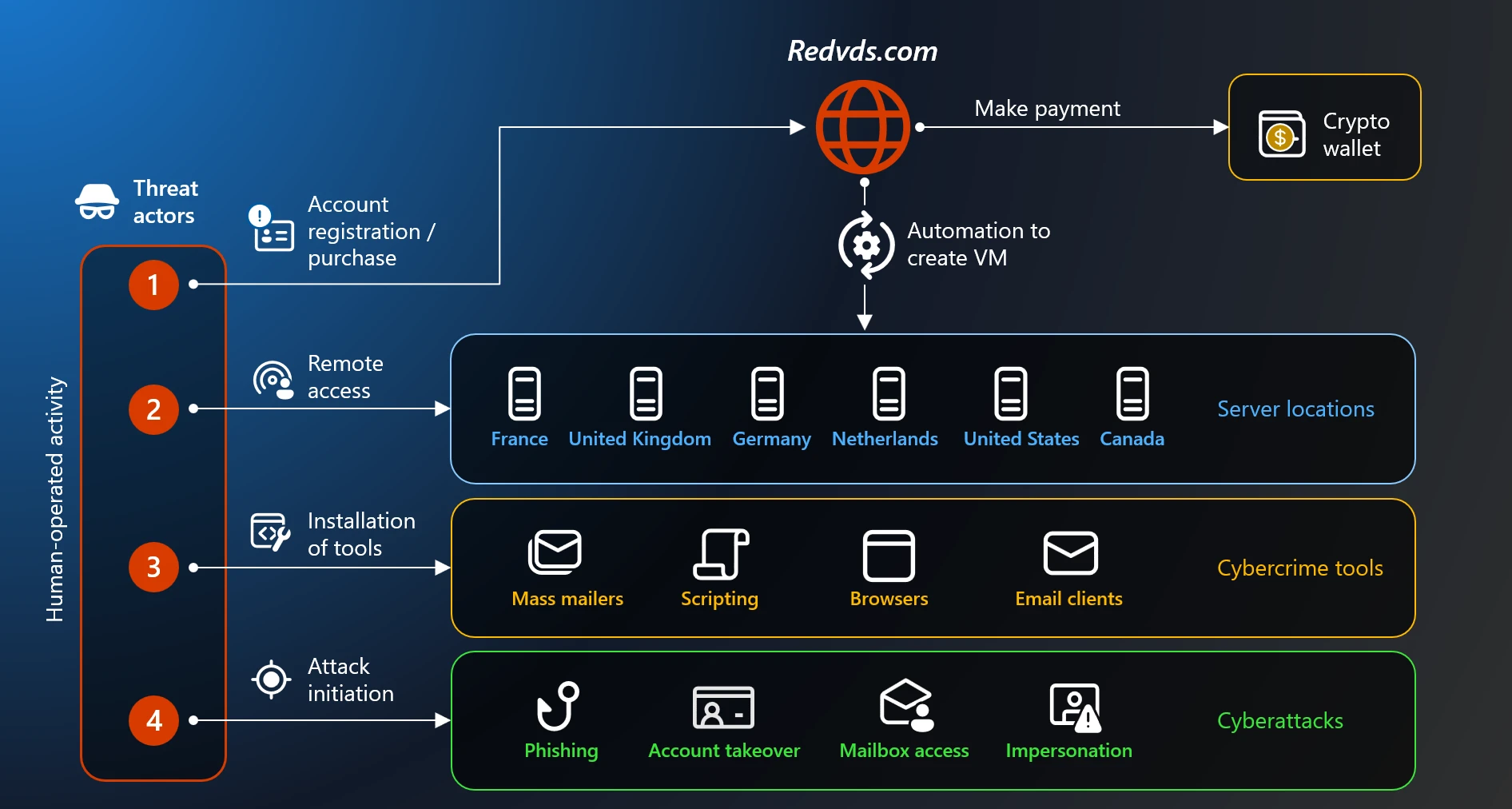

แพลตฟอร์มนี้ขายสิทธิ์เข้าถึง Virtual Windows Server บนคลาวด์ พร้อมสิทธิ์ผู้ดูแลระบบเต็มรูปแบบ ไม่จำกัดการใช้งาน เปิดทางให้กลุ่มอาชญากรไซเบอร์จำนวนมากใช้เป็นฐานปฏิบัติการโจมตี ซึ่งรวมถึงกลุ่มที่ถูกติดตามภายใต้ชื่อ Storm-0259, Storm-2227, Storm-1575 และ Storm-1747

จุดขายที่น่ากลัวที่สุดคือราคา เพราะด้วยค่าบริการเพียง 24 ดอลลาร์ต่อเดือน อาชญากรสามารถเข้าถึงเครื่อง Virtual แบบใช้แล้วทิ้ง พร้อมใช้ก่อเหตุได้ทันที

Steven Masada ผู้ช่วยที่ปรึกษาทั่วไปประจำหน่วยอาชญากรรมดิจิทัลของ Microsoft อธิบายว่า บริการลักษณะนี้ทำให้การฉ้อโกง

มีต้นทุนต่ำมาก

ขยายวงการโจมตีได้ง่าย

ยากต่อการสืบย้อนหาตัวผู้ก่อเหตุ

เขายังชี้ว่าแพลตฟอร์มเช่นนี้ได้กลายเป็น “แรงขับเคลื่อนเงียบ ๆ” ที่ทำให้สถิติอาชญากรรมไซเบอร์ทั่วโลกพุ่งสูงขึ้น โดยสร้างความเสียหายต่อบุคคล ธุรกิจ และชุมชนไปพร้อมกัน

รอยเท้าเทคนิคที่พาไปถึงตัว RedVDS

การสืบสวนของ Microsoft พบว่า ผู้พัฒนาและผู้ดูแล RedVDS ซึ่งถูกระบุด้วยชื่อรหัส Storm-2470 ใช้วิธีสร้าง Virtual Machines ทั้งหมดจาก image Windows Server 2022 เพียงชุดเดียว แล้วโคลนซ้ำไปเรื่อย ๆ

การออกแบบแบบนี้ทำให้เกิด technical fingerprint ที่ชัดเจน เพราะเครื่องทุกเครื่องมีชื่อคอมพิวเตอร์เหมือนกันคือ `WIN-BUNS25TD77J`

ความผิดปกติเล็ก ๆ แบบนี้เอง กลายเป็นเบาะแสสำคัญที่ช่วยให้ทีมสืบสวนไล่เชื่อมโยงการทำงานของ RedVDS ไปยังหลายแคมเปญการโจมตีได้อย่างเป็นระบบ

ใช้โฮสต์ทั่วโลกเพื่อหลอกระบบความปลอดภัย

RedVDS ไม่ได้ตั้งเซิร์ฟเวอร์เองทั้งหมด แต่เลือกเช่าเซิร์ฟเวอร์จากผู้ให้บริการ third-party hosting ในหลายประเทศ เช่น

สหรัฐอเมริกา

สหราชอาณาจักร

ฝรั่งเศส

แคนาดา

เนเธอร์แลนด์

เยอรมนี

ด้วยวิธีนี้ อาชญากรสามารถเลือก IP address ที่มีตำแหน่งใกล้เคียงกับเหยื่อ ทำให้หลุดรอดจากระบบความปลอดภัยที่ใช้ location-based security filters ได้ง่ายขึ้น เพราะพฤติกรรมการล็อกอินดูเหมือนเกิดจาก “ผู้ใช้จริงในประเทศเดียวกัน”

เครื่องมือที่ติดตั้งบนเซิร์ฟเวอร์ RedVDS

ทีมสืบสวนของ Microsoft พบว่า ลูกค้า RedVDS ติดตั้งเครื่องมืออันตรายหลากหลายชนิดลงบนเซิร์ฟเวอร์ที่เช่าไป เช่น

โปรแกรมส่งอีเมลจำนวนมาก (bulk mailer)

เครื่องมือเก็บรวบรวมรายชื่ออีเมล

เครื่องมืออำพรางตัวตนและซ่อนร่องรอย

ซอฟต์แวร์ควบคุมเครื่องจากระยะไกล (remote control tools)

ด้วยชุดเครื่องมือเหล่านี้ ทำให้อาชญากรสามารถใช้เซิร์ฟเวอร์เป็นศูนย์กลางในการ

ยิงอีเมล phishing จำนวนมาก

ตั้งฐานจัดการแคมเปญหลอกลวง

วางโครงข่ายฉ้อโกงทางการเงิน

และทั้งหมดนี้ถูกปกปิดตัวผ่านการชำระเงินด้วย cryptocurrency ทำให้ยากต่อการตามเส้นทางการเงิน

ฐานโจมตีหลากหลายรูปแบบจาก RedVDS

เซิร์ฟเวอร์ของ RedVDS ไม่ได้ใช้เพื่อส่ง phishing อย่างเดียว แต่ยังถูกใช้ในกิจกรรมอันตรายหลายรูปแบบ เช่น

ขโมยข้อมูล credential

ควบคุมและยึดบัญชีผู้ใช้ (account takeover)

การโจมตีแบบ Business Email Compromise (BEC)

กลโกงการโอนเงินค่าสินทรัพย์และอสังหาริมทรัพย์

เฉพาะกรณีการหลอกโอนเงินค่าอสังหาริมทรัพย์เพียงประเภทเดียว ก็สร้างความเสียหายอย่างหนักให้กับลูกค้ากว่า 9,000 ราย ในแคนาดาและออสเตรเลีย

AI, Deepfake, และการโจมตีที่เนียนกว่าที่เคย

อีกหนึ่งประเด็นที่น่าจับตาคือ ลูกค้าหลายรายของ RedVDS ได้นำ เครื่องมือปัญญาประดิษฐ์ (AI) มาเสริมการโจมตีด้วย

บางกลุ่มใช้ AI อย่าง ChatGPT เพื่อช่วยสร้างอีเมล phishing ที่ดูน่าเชื่อถือทั้งด้านเนื้อหา ภาษา และโทนเสียง ขณะที่กลุ่มอื่นก้าวไปอีกระดับ ด้วยการใช้เทคโนโลยี

Face-swapping (สลับใบหน้า)

การตัดต่อวิดีโอ

การโคลนเสียง

เพื่อปลอมตัวเป็นองค์กร หรือบุคคลที่ได้รับความเชื่อถือ เช่น ผู้บริหาร ลูกค้า หรือคู่ค้าทางธุรกิจ ทำให้เหยื่อเชื่อสนิทใจว่ากำลังคุยกับตัวจริง

สำหรับสายตัดต่อวิดีโอ นี่คือด้านมืดของเทคนิคเดียวกันที่เราใช้สร้างคอนเทนต์สนุก ๆ เพียงแค่เปลี่ยนบริบทจาก “content” เป็น “con” ทุกอย่างก็กลายเป็นอาชญากรรมได้ทันที

ปริมาณการโจมตีที่พุ่งแบบติดจรวด

ในช่วงเวลาเพียงหนึ่งเดือน อาชญากรที่ควบคุม Virtual Machine ของ RedVDS มากกว่า 2,600 เครื่อง ได้ส่งข้อความ phishing ไปยังลูกค้าของ Microsoft เพียงกลุ่มเดียวในปริมาณเฉลี่ย วันละ 1 ล้านข้อความ

ผลลัพธ์คือ มีการพยายามโจมตีบัญชี Microsoft เกือบ 200,000 บัญชี ในช่วงเวลาเพียงสี่เดือนที่ผ่านมา ซึ่งสะท้อนให้เห็นว่า เมื่อโครงสร้างพื้นฐานพร้อมและราคาถูก การขยายสเกลการโจมตีแทบไม่ใช่ปัญหาอีกต่อไป

Masada ระบุเพิ่มเติมว่า ตั้งแต่เดือนกันยายน 2025 เป็นต้นมา การโจมตีผ่านโครงสร้าง RedVDS ส่งผลให้องค์กรกว่า 191,000 แห่งทั่วโลก ถูกโจมตีระบบหรือถูกเข้าถึงข้อมูลโดยมิชอบ และตัวเลขนี้ยังเป็นเพียงส่วนหนึ่งเมื่อเทียบกับผู้ให้บริการเทคโนโลยีทั้งหมด

โครงสร้างพื้นฐานเพียงชุดเดียว แต่ขยายวงการโจมตีได้ทั่วโลกในเวลาไม่นาน

เชื่อมโยงกับปฏิบัติการปราบ PhaaS ก่อนหน้า

ก่อนหน้าการจัดการ RedVDS ไม่กี่เดือน หน่วยอาชญากรรมดิจิทัลของ Microsoft (Digital Crimes Unit – DCU) เคยร่วมมือกับ Cloudflare เข้าขัดขวาง RaccoonO365 ซึ่งเป็นบริการ Phishing-as-a-Service (PhaaS) ขนาดใหญ่ที่ช่วยอาชญากรขโมยข้อมูล credential ของผู้ใช้ Microsoft 365 ไปได้หลายพันรายการ

เมื่อมองภาพรวม RedVDS และ RaccoonO365 จึงเปรียบเสมือนโครงสร้างซ้อนทับกันของ แพลตฟอร์มบริการสำหรับอาชญากรไซเบอร์ ที่ทำให้ใครก็ได้สามารถกลายเป็นแฮ็กเกอร์ได้ในราคาไม่ต่างจากค่า subscription ซอฟต์แวร์ทั่วไป

บทสรุป: ทำไมเรื่องนี้ควรอยู่ในเรดาร์ของคนทำงานดิจิทัล

สำหรับคนทำงานด้านดิจิทัล ไม่ว่าจะเป็นสายตัดต่อวิดีโอ ครีเอเตอร์ นักการตลาด หรือเจ้าของธุรกิจ การเข้าใจโครงสร้างแบบ RedVDS สำคัญมาก เพราะมันชี้ให้เห็นว่า

เครื่องมือเทคนิคที่เราใช้ทำงานทุกวัน สามารถถูกใช้ในด้านมืดได้ไม่แพ้กัน

ราคาและความง่ายในการเข้าถึงโครงสร้างพื้นฐานทำให้อาชญากรไซเบอร์ “เริ่มต้นได้เร็วขึ้น” และ “ขยายสเกลได้ไกลขึ้น”

AI, วิดีโอตัดต่อ และ deepfake กำลังถูกใช้จริงในแคมเปญหลอกลวง ไม่ใช่แค่ในข่าวหรือหนังไซไฟ

โลกดิจิทัลวันนี้ ไม่ได้แข่งกันแค่เรื่องคอนเทนต์ แต่แข่งกันที่ความน่าเชื่อถือและความปลอดภัยไปพร้อมกัน

ยิ่งเรารู้เท่าทันโครงสร้างเบื้องหลังอาชญากรรมไซเบอร์มากเท่าไร ก็ยิ่งมีโอกาสรักษาแบรนด์ ข้อมูล และผู้ชมของเราให้ปลอดภัยมากขึ้นเท่านั้น