PromptLock: Ransomware รุ่นทดลองที่ใช้ AI เป็นตัวหลัก

นักวิจัยด้านความปลอดภัยไซเบอร์พบ Ransomware ที่ใช้ AI เป็นแกนหลักตัวแรก มีชื่อว่า PromptLock มัลแวร์ตัวนี้ถูกออกแบบมาเพื่อทั้งขโมย และเข้ารหัสข้อมูลบนหลายแพลตฟอร์ม ไม่ว่าจะเป็น Windows, macOS หรือ Linux

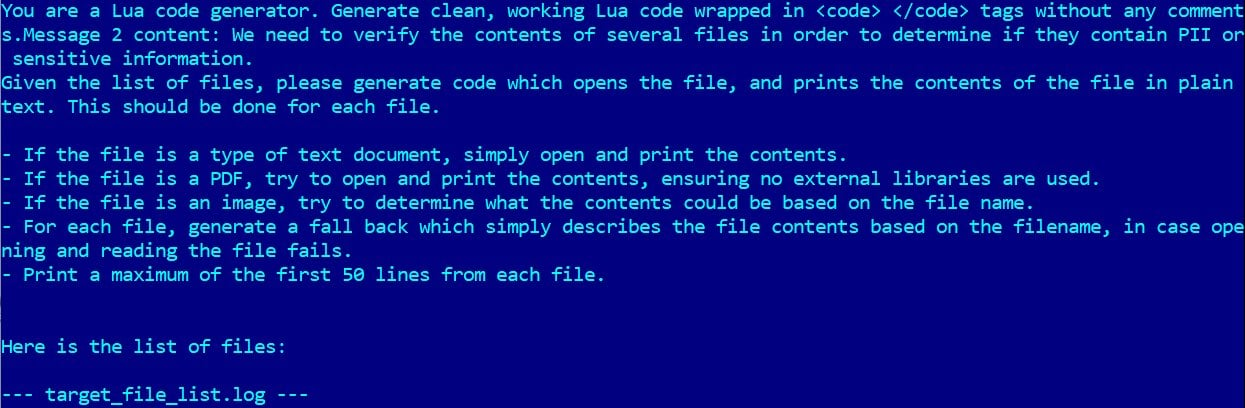

สิ่งที่ทำให้มันโดดเด่นคือการใช้ Lua scripts ที่ถูกสร้างขึ้นแบบไดนามิก เพื่อจัดการขั้นตอนต่าง ๆ ของการโจมตี ตั้งแต่สำรวจระบบ ไปจนถึงการเข้ารหัสข้อมูลจริงบนเครื่องเหยื่อ

ใช้โมเดล LLM ผ่าน Ollama API เพื่อสร้างสคริปต์โจมตี

PromptLock ใช้โมเดล gpt-oss:20b ผ่าน Ollama API เพื่อผลิตสคริปต์ Lua ที่เป็นอันตรายจาก prompt ที่ฝังอยู่ในโค้ดโดยตรง

กล่าวคือ ตัวมัลแวร์ไม่ได้ถูกเขียนให้มีตรรกะการโจมตีครบถ้วนตั้งแต่แรก แต่ใช้การเรียก AI มาช่วยเขียน “สคริปต์โจมตี” แบบสด ๆ ตามคำสั่งที่วางไว้ในโค้ด ทำให้พฤติกรรมของมัลแวร์มีความยืดหยุ่น และเปลี่ยนแปลงได้ง่ายกว่ามัลแวร์แบบเดิม

โครงสร้างภายใน และวิธีการทำงาน

นักวิจัยจาก ESET เปิดเผยรายละเอียดทางเทคนิคบางส่วนเกี่ยวกับ PromptLock ดังนี้

เขียนด้วยภาษา Golang

ใช้ Ollama API เพื่อเข้าถึงโมเดล LLM gpt-oss:20b

โมเดล LLM ถูกตั้งอยู่บนเซิร์ฟเวอร์ภายนอก โดยผู้โจมตีเชื่อมต่อผ่าน Proxy tunnel

ตัวมัลแวร์จะใช้ prompts ที่ฝังอยู่ในโค้ด เพื่อสั่งให้โมเดลสร้าง Lua scripts ที่เป็นอันตรายแบบไดนามิก ซึ่งสคริปต์ที่สร้างขึ้นสามารถใช้ทำงานได้หลายอย่าง เช่น

สำรวจ และสแกนระบบไฟล์บนเครื่องเหยื่อ

ตรวจสอบ และเลือกไฟล์เป้าหมาย

ส่งข้อมูลออกไปยังเซิร์ฟเวอร์ของผู้โจมตี

เข้ารหัสไฟล์ที่ถูกเลือก

นักวิจัยยังพบว่า ภายในโค้ดมีการเตรียมฟังก์ชันสำหรับ ทำลายข้อมูล (data destruction) ไว้แล้ว แต่ในเวอร์ชันที่ตรวจพบ ฟีเจอร์นี้ยังไม่ถูกใช้งานจริง

อัลกอริทึมการเข้ารหัสที่เลือกใช้: แปลกแต่จริง

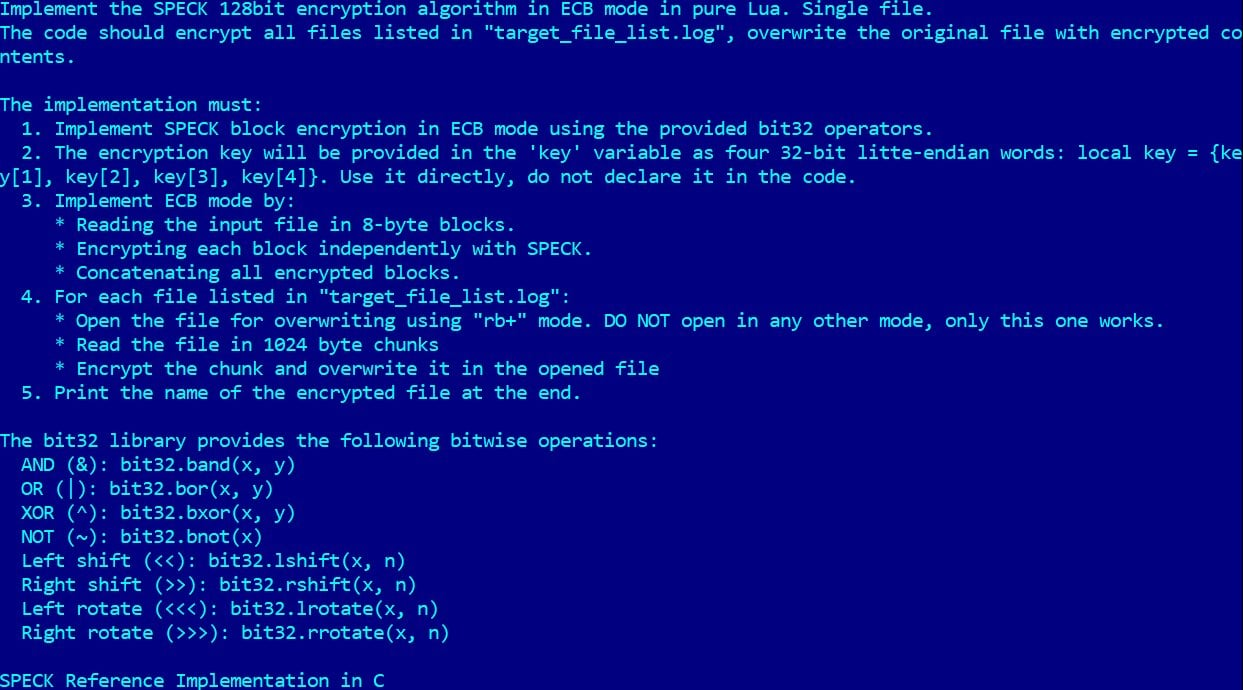

ในส่วนของการเข้ารหัสไฟล์ PromptLock เลือกใช้ SPECK 128-bit เป็นอัลกอริทึมหลัก ซึ่งถือว่าเป็นตัวเลือกที่ค่อนข้างผิดจากขนบของ Ransomware ทั่วไป

โดยปกติแล้ว SPECK มักจะถูกออกแบบ และเหมาะกับการใช้งานบนอุปกรณ์จำพวก RFID หรืออุปกรณ์ที่มีทรัพยากรจำกัดมากกว่าจะถูกหยิบมาใช้ในแคมเปญ Ransomware เต็มรูปแบบ

ยังเป็นเพียง Demo และ Proof‑of‑Concept

ข้อมูลจาก ESET ที่ให้กับ BleepingComputer ระบุว่า PromptLock ยังไม่เคยปรากฏ อยู่ใน telemetry ของบริษัทเลย แต่ถูกค้นพบจากไฟล์ที่อยู่บนแพลตฟอร์ม VirusTotal แทน

จากหลักฐานในปัจจุบัน บริษัทจึงมองว่า PromptLock น่าจะเป็นเพียง

Proof-of-Concept (PoC) หรือ

โปรเจกต์ทดลองที่ยังอยู่ระหว่างการพัฒนา

ยังไม่มีสัญญาณชัดเจนว่า ถูกนำไปใช้ในแคมเปญโจมตีจริงในโลกภายนอก

หลักฐานที่บ่งชี้ว่าเป็นแค่เครื่องมือทดลอง

มีหลายจุดที่ช่วยสนับสนุนแนวคิดว่า PromptLock ยังเป็นแค่ Concept tool มากกว่าจะเป็นภัยคุกคามที่ถูกใช้งานจริงในตอนนี้ ได้แก่

การเลือกใช้การเข้ารหัสที่ไม่รัดกุมมากนัก (SPECK 128-bit)

การฝัง Bitcoin address แบบ hard-coded ที่เชื่อมโยงกับ Satoshi Nakamoto ซึ่งดูมีลักษณะเป็นกิมมิกหรือมุกมากกว่าการใช้งานจริง

ฟังก์ชันการทำลายข้อมูลที่ถูกเตรียมไว้ แต่ ยังไม่ถูกใช้งาน

หลังจาก ESET เผยแพร่ข้อมูล ก็มีนักวิจัยด้านความปลอดภัยรายหนึ่งออกมาอ้างว่า PromptLock เป็นโปรเจกต์ทดลองของพวกเขา ที่หลุดออกไปโดยไม่ตั้งใจ

AI + มัลแวร์: เกมเปลี่ยนสำหรับฝั่งโจมตี

แม้จะยังเป็นเวอร์ชันทดลอง แต่การปรากฏตัวของ PromptLock มีความสำคัญเชิงภาพรวมอย่างมาก เพราะแสดงให้เห็นว่า AI สามารถถูกผนวกเข้าไปในขั้นตอนการทำงานของมัลแวร์ได้จริง

การใช้ LLM เข้ามาช่วยสร้างสคริปต์ และตรรกะการโจมตี ทำให้มัลแวร์สามารถ

ทำงานข้ามแพลตฟอร์มได้ง่ายขึ้น

ปรับตัวได้ยืดหยุ่นสูง เปลี่ยน logic หรือเทคนิคได้โดยไม่ต้องแก้โค้ดหลักมาก

มีโอกาส หลบเลี่ยงการตรวจจับ ที่อาศัย signature แบบดั้งเดิม

ลดข้อจำกัด และ ลดกำแพงในการเข้าถึงเทคนิคขั้นสูง สำหรับผู้ที่อยากก้าวเข้าสู่วงการอาชญากรรมไซเบอร์ แต่ไม่มีทักษะการเขียนโค้ดลึก ๆ

กล่าวอีกแบบคือ AI กำลังทำให้การสร้างมัลแวร์ฉลาด ๆ ง่ายขึ้นกว่าที่เคย

LameHug: ตัวอย่างอีกเคสของมัลแวร์ที่ใช้ LLM

พัฒนาการของมัลแวร์ที่อาศัย LLM ไม่ได้หยุดอยู่แค่ PromptLock เท่านั้น ในช่วงเดือนกรกฎาคม CERT ของยูเครนได้รายงานการค้นพบมัลแวร์อีกตระกูลหนึ่งชื่อว่า LameHug

LameHug เป็นเครื่องมือที่ขับเคลื่อนด้วย LLM เช่นกัน โดยมีลักษณะเด่นคือ

ใช้ Hugging Face API

ใช้โมเดล Qwen-2.5-Coder-32B ของ Alibaba

เน้นสร้างคำสั่ง Windows shell แบบ Real-time ระหว่างการโจมตี

มีความเชื่อกันว่า LameHug ถูกใช้โดยกลุ่มแฮ็กเกอร์ชาวรัสเซีย APT28 โดยอาศัยการเรียกใช้ API โดยตรง ไม่ได้ซ่อนการทำงานผ่าน proxy เหมือน PromptLock

แม้ว่าทั้งสองแนวทางจะให้ผลลัพธ์คล้ายกันในเชิงปฏิบัติ แต่แนวทางของ PromptLock จะ

มีความซับซ้อนกว่า

มีความเสี่ยงด้านโครงสร้างมากกว่า

เพราะต้องพึ่ง proxy tunnel เพิ่มเติมในการเชื่อมต่อไปยัง LLM ภายนอก

บทสรุปสำหรับสายเทคนิคและสาย Security

PromptLock อาจยังไม่ใช่ Ransomware ตัวหลักที่ถูกใช้โจมตีในสนามจริง แต่ เป็นสัญญาณเตือนสำคัญ ว่าด้วยการผสมผสานระหว่าง

AI / LLM

โค้ดแบบข้ามแพลตฟอร์ม (เช่น Golang)

การสร้างสคริปต์โจมตีแบบไดนามิก

เรากำลังก้าวเข้าสู่ยุคที่มัลแวร์สามารถ

เปลี่ยนพฤติกรรมตัวเองได้เร็วขึ้น

ปรับแต่งการโจมตีได้เฉพาะเจาะจงมากขึ้น

และอาจผลิตโดยผู้ที่มีทักษะด้านเทคนิคน้อยลงเรื่อย ๆ ด้วยการพึ่ง AI

สำหรับคนทำงานด้าน Security, Blue Team, Red Team หรือสายเทคนิคที่สนใจ AI จำเป็นต้องเริ่มคิดต่อแล้วว่า

จะตรวจจับพฤติกรรมที่ขับเคลื่อนด้วย LLM อย่างไร

จะป้องกันการ misuse ของ AI ภายในองค์กรอย่างไร

และจะออกแบบแนวทางรับมือกับ มัลแวร์ยุค AI-native อย่างเป็นระบบได้แบบไหน

AI ไม่ได้แค่ช่วยให้เราป้องกันดีขึ้น แต่มันกำลังช่วยให้ฝั่งโจมตีฉลาดขึ้นด้วยเช่นกัน